monsieurvechai gửi vào

- 28445 lượt xem

Chúng ta thường nghe nói DoS (Denial of Service) như là 1 thứ gì đó cao siêu hắm ám chỉ có tin tặc cao thủ mới đủ khả năng làm. Bài này tui sẽ hướng dẫn các bạn một dự án DoS wifi hàng xóm rất đơn giản chỉ với 2 module ESP8266. Lưu ý là các bạn nên thử nghiệm có trách nhiệm nếu không muốn cục tình báo C2 gõ cửa hỏi thăm.

Nguyên lý

Trong giao tiếp không dây, người gửi các gói có thể điều chỉnh tốc độ gửi tùy vào độ mạnh yếu của tín hiệu sóng. Nếu sóng mạnh (gần router) thì ta có thể gửi nhanh để giải phóng băng thông làm chuyện khác. Ngược lại, nếu sóng yếu thì ta có thể gửi chậm để tránh bị rớt mạng. Theo như chuẩn wifi 802.11 thì tốc độ gửi từ 1Mbs (chậm) đến 54Mbs (nhanh). Chúng ta gửi các gói dữ liệu (broadcast packet) đi với tốc độ chậm nhất là 1Mbps bắt người nhận chờ. Và vì người nhận liên tục phải chờ nên sẽ khó có thể truy cập wifi để làm chuyện khác. Đây là nguyên lý cơ bản của DoS. Dĩ nhiên ta có thể dùng nhiều module ESP8266 cùng 1 lúc, lúc này ta sẽ có DDoS (Distributed DoS).

Chuẩn bị

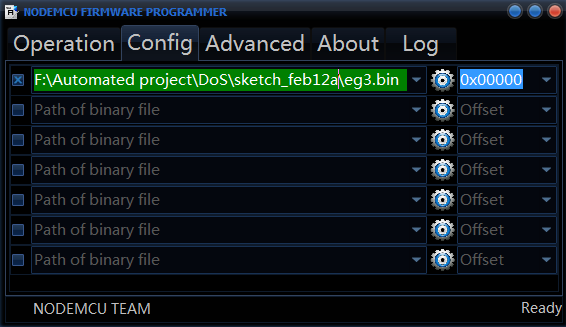

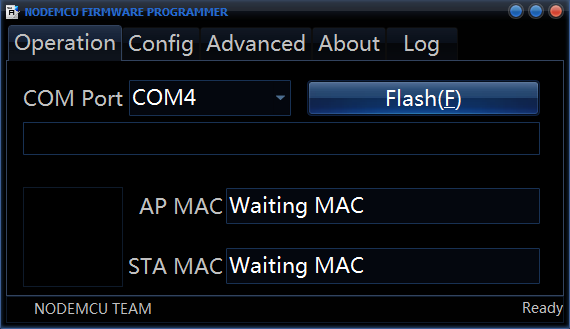

Đầu tiên các bạn vào Git của ESP8266 để tải nodemcu flasher.

Sau đó các bạn giải nén, tùy vào hệ Win32 hay 64 các bạn vào đường dẫn

...nodemcu-flasher-master\nodemcu-flasher-master\Win32\Release

hoặc

...nodemcu-flasher-master\nodemcu-flasher-master\Win64\Release

để chạy tập ESP8266Flasher

Tiếp đến các bạn vào Git của tui để tải tập tin binary eg3 về.

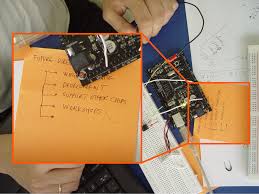

Thực hành

Kết quả

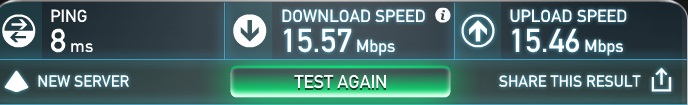

Đầu tiên tui đo tốc độ internet nhà khi chưa cấp nguồn cho ESP8266

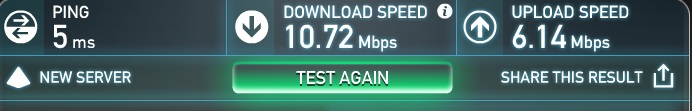

Sau khi cấp nguồn cho 1 ESP8266 (DoS)

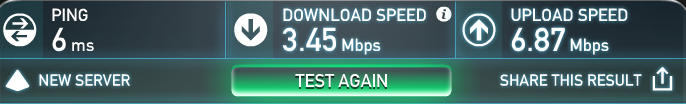

Sau khi cấp nguồn cho 2 ESP8266 (DDoS)

Vì phương pháp DDoS này không dùng virus nên ta không thể quét được. Do đó với người sử dụng bình dân thì không có cách nào khác, chỉ ngồi bó gối hy vọng vào sự khoan hồng của kẻ tấn công. Với dân chuyên nghiệp thì dĩ nhiên là sẽ có cách để chặn các gói UDP khó chịu này, nhưng đa phần là yêu cầu Linux và kiến thức mạng. Cách tốt nhất vẫn là quản lý chặt việc nhập khẩu module ESP8266 này vào Việt Nam.

Bình luận

Vì module ESP8266 này có giá rất bèo nên sở hữu chừng chục cái và làm tê liệt wifi của cả khu xóm là chuyện trẻ con có thể làm được. Nếu các bạn theo dõi thông tin thì sẽ nhớ vào khoảng tháng 10 năm 2016 bờ Đông nước Mỹ bị 1 cuộc tấn công DDoS với tốc độ 600Gbps bằng botnet với các thiết bị Internet của Vạn Vật (TV, camera quan sát, etc). Hầu hết các thiết bị này đều có bảo mật rất kém nên dễ dàng bị lợi dụng. Đó là đối với các hacker hành động đơn độc. Còn đối với chính phủ thì việc mua 600000 module ESP8266 để đưa tổng tốc độ lên 600Gbps (tổng giá trị khoảng 1.2 triệu USD) làm một đạo quân DDoS là chuyện hoàn toàn dễ dàng.

Một lần nữa, để nhấn mạnh tầm hắc ám của module này, Vechai tui chỉ đưa lên tập tin binary để các bạn thử nghiệm.Dĩ nhiên phần code DoS đã được đưa vào hàm setup() chạy trong 2 phút và tui để trống hàm loop(). Các bạn muốn chạy tiếp thì reset lại board hoặc rút nguồn rồi cắm lại.